- 12

- 163

VMP-Imports-Deobfuscator позволяет деобфусцировать имеющиеся импорты в .text секции, которые декриптятся в секции VMProtect.

Она также перестраивает IAT и затем патчит все обфусцированные вызовы. Реверсеру остаётся только сдампить саму программу или модуль внутри программы. (Поддерживает только 64-бит)

Проект базируется на репозитории этого молодого человека, за что ему огромное спасибо: тык

Тулза была протестирована на версиях 3.1, 3.5, 3.6, 3.7, 3.8.3, 3.8.4, 3.8.5, 3.8.6.

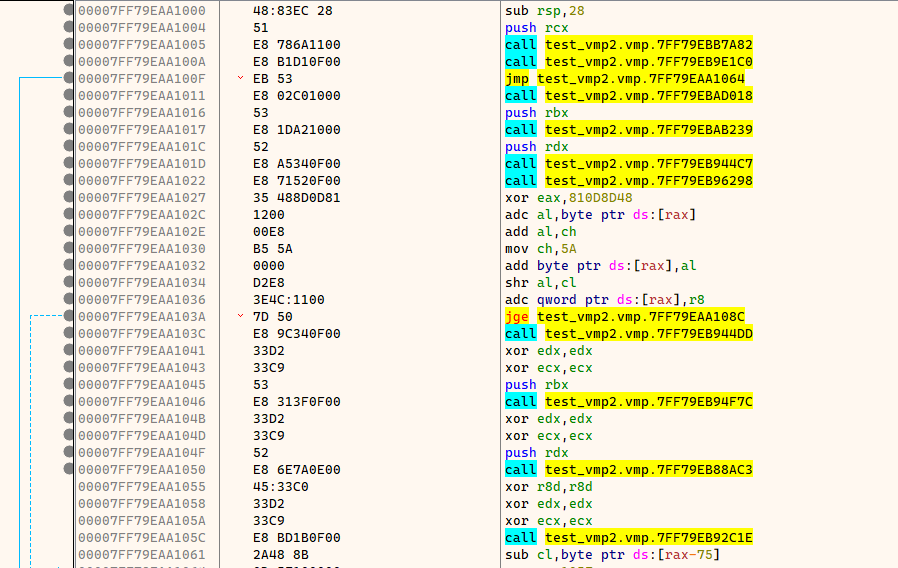

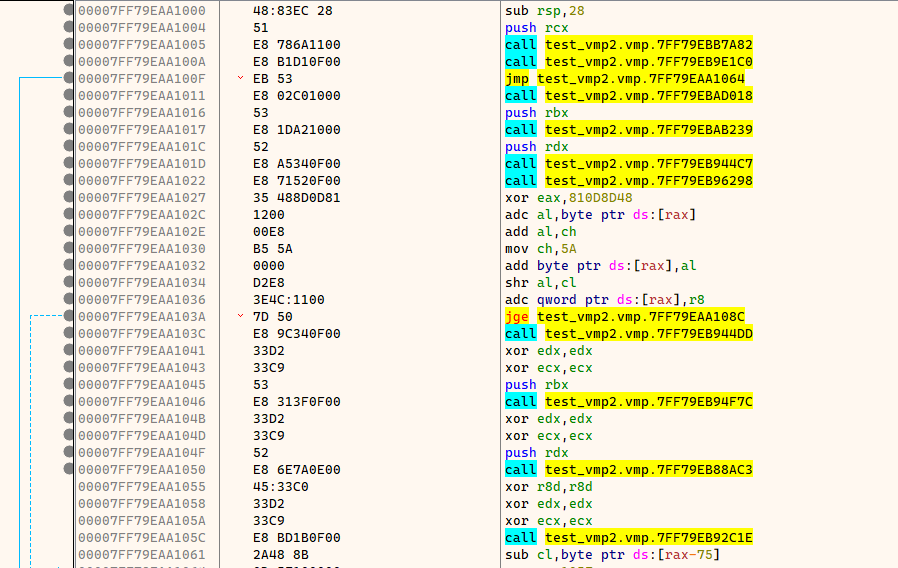

До фикса:

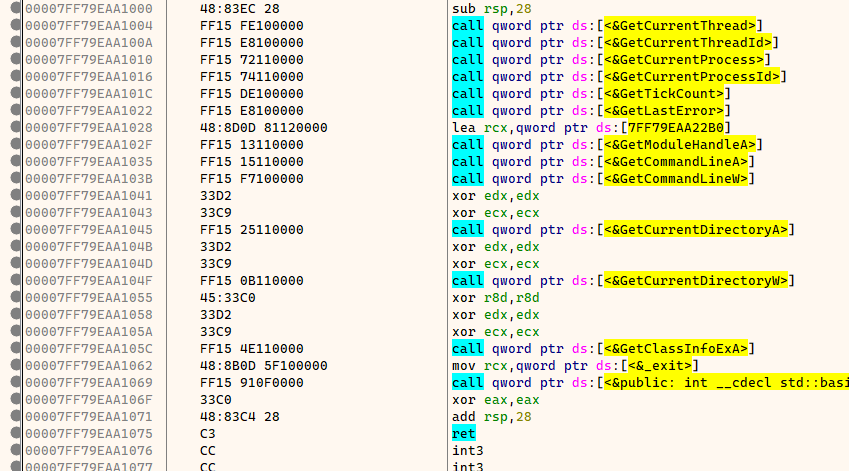

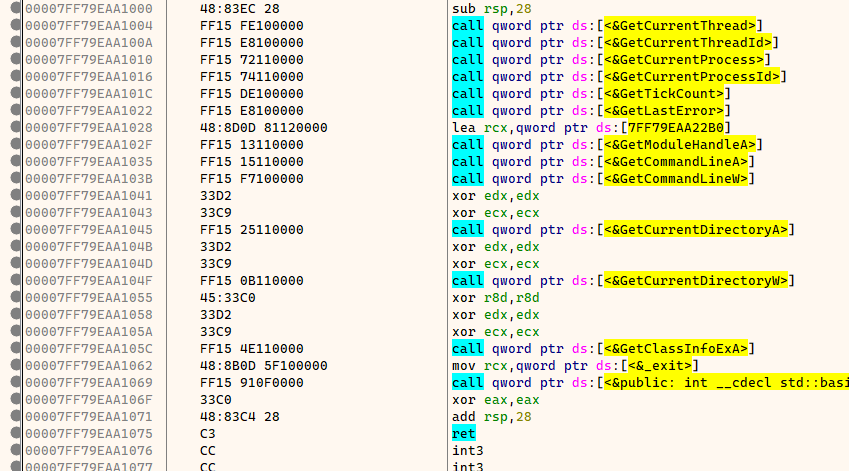

После фикса:

Пример использования:

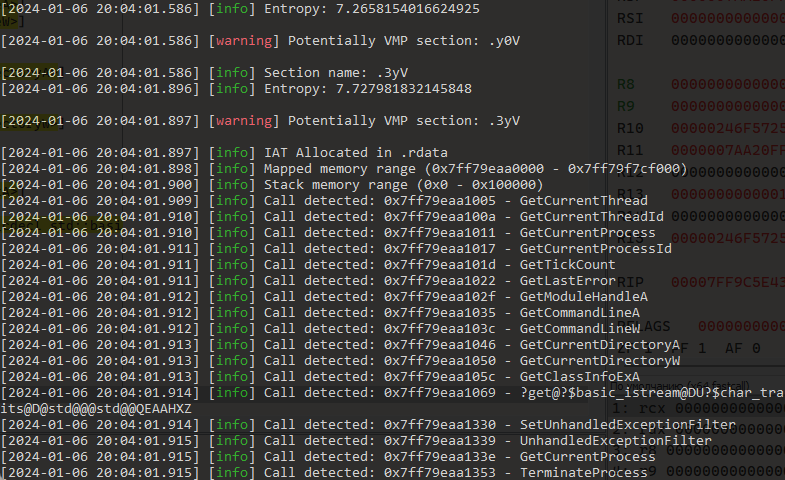

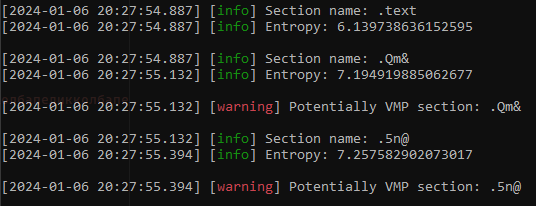

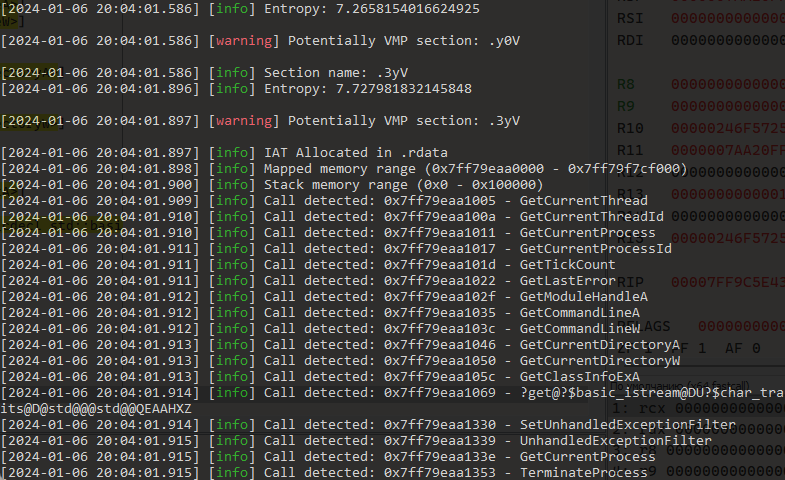

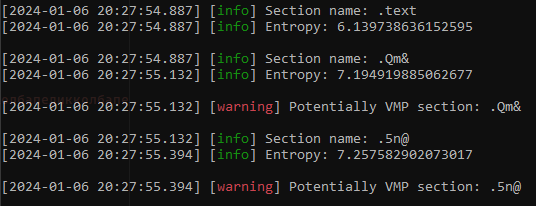

Пользователю больше не нужно вводить названия всех секции VMProtect, программа сама старается определять секции по вычисленной энтропии. У защищенных приложений VMProtect энтропия секции всегда больше 7.

Репозиторий тута: https://github.com/colby57/VMP-Imports-Deobfuscator

Она также перестраивает IAT и затем патчит все обфусцированные вызовы. Реверсеру остаётся только сдампить саму программу или модуль внутри программы. (Поддерживает только 64-бит)

Проект базируется на репозитории этого молодого человека, за что ему огромное спасибо: тык

Тулза была протестирована на версиях 3.1, 3.5, 3.6, 3.7, 3.8.3, 3.8.4, 3.8.5, 3.8.6.

До фикса:

После фикса:

Пример использования:

Код:

-p: required.

Usage: VMP-Imports-Deobfuscator [options]

Optional arguments:

-h --help shows help message and exits

-v --version prints version information and exits

-p --pid Target process name [required]

-m --module Target module name [default: ""]

-i --iat Section that is used to storage new IAT, it maybe destroy vmp code [default: ".rdata"]

VMP-Imports-Deobfuscator.exe -p 3135

VMP-Imports-Deobfuscator.exe -p 3135 -m "sample.dll"

VMP-Imports-Deobfuscator.exe -p 3135 -m "sample.dll" -i ".sec0"Пользователю больше не нужно вводить названия всех секции VMProtect, программа сама старается определять секции по вычисленной энтропии. У защищенных приложений VMProtect энтропия секции всегда больше 7.

Репозиторий тута: https://github.com/colby57/VMP-Imports-Deobfuscator